Serviciile de mesagerie au devenit o parte esențială din viața noastră, fiind create pentru a facilita menținerea legăturii cu prietenii și familia. În același timp, ele pot să complice semnificativ lucrurile pentru utilizatorii lor, dacă devin victimele unui atac cibernetic. De exemplu, luna trecută Kaspersky Lab a publicat un raport de cercetare despre un malware complex pentru dispozitive mobile, troianul Skygofree, care poate să sustragă mesaje de pe WhatsApp. Noua cercetare arată că experții au reușit să identifice atacuri care folosesc o vulnerabilitate necunoscută anterior, din versiunea pentru desktop a unui alt serviciu de mesagerie.

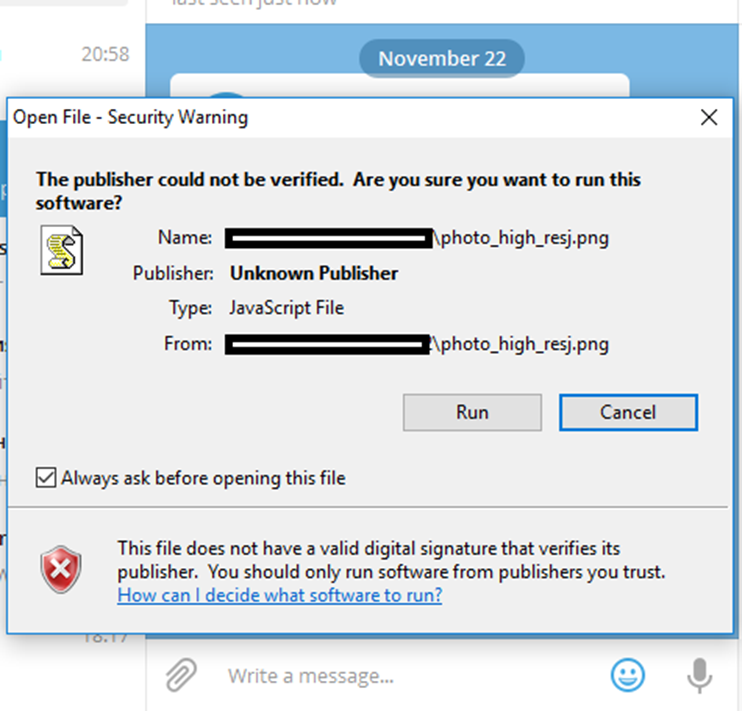

Conform cercetării, vulnerabilitatea zero-day Telegram se bazează pe metoda Unicode RLO („right-to-left override”). Aceasta este folosită, de obicei, pentru codarea limbilor al căror sistem de scriere este de la dreapta la stânga, cum sunt limba arabă sau cea ebraică. În plus, însă, poate fi folosită de creatorii de malware ca să deruteze utilizatorii și să descarce fișiere malware deghizate în imagini, de exemplu.

Infractorii cibernetici au folosit un caracter Unicode ascuns în numele fișierului, care a inversat ordinea caracterelor, redenumind astfel fișierul. Prin urmare, utilizatorii au descărcat malware ascuns care a fost apoi instalat pe computerele lor. Kaspersky Lab a raportat vulnerabilitatea Telegram și, până în momentul publicării, zero-day-ul nu a mai fost observat în produsele serviciului de mesagerie.

Pe parcursul analizei, experții Kaspersky Lab au identificat mai multe scenarii de exploatare a vulnerabilității zero-day de către atacatori. În primul rând, vulnerabilitatea a fost folosită pentru a livra malware de mining. Prin folosirea puterii de calcul a PC-ului victimei, infractorii cibernetici au creat diferite tipuri de cripto-monede, printre care Monero, Zcash, Fantomcoin și altele. Mai mult, în timpul analizei serverelor unui atacator, cercetătorii Kaspersky Lab au găsit arhive care conțineau un cache local Telegram, furat de la victime.

În al doilea rând, în urma exploatării cu succes a vulnerabilității, a fost instalat un backdoor care folosea Telegram API ca protocol de comandă și control, hackerii câștigând astfel accesul de la distanță la computerul victimei. După instalare, începea să opereze în mod silențios, ceea ce permitea autorului să rămână ascuns în rețea și să execute diferite comenzi, printre care instalarea unor instrumente de spyware.

Artefactele descoperite în timpul cercetării indică faptul că infractorii cibernetici sunt vorbitori de limbă rusă.

„Popularitatea serviciilor de mesagerie instant este incredibil de mare și este foarte important ca dezvoltatorii să le furnizeze utilizatorilor o protecție adecvată, astfel încât să nu devină victime ale infractorilor cibernetici”, spune Alexey Firsh, Malware Analyst, Targeted Attacks Research, Kaspersky Lab. „Am găsit câteva scenarii de exploatare a acestei vulnerabilități zero-day, care, pe lângă funcții generice de malware și spyware, a fost folosită pentru a livra software de mining - o tendință globală pe care am văzut-o pe parcursul anului trecut. În plus, credem că această vulnerabilitate zero-day a fost folosită și în alte moduri.”

Produsele Kaspersky lab detectează și blochează posibilitățile de a exploata vulnerabilitatea descoperită.

Pentru protecția PC-urilor, Kaspersky Lab recomandă următoarele:

- Nu descărcați și nu deschideți fișiere din surse necunoscute.

- Încercați să evitați dezvăluirea oricăror informații personale sensibile prin intermediul serviciilor de mesagerie instant.

- Instalați o soluție de securitate eficientă, precum Kaspersky Internet Security sau Kaspersky Free, care detectează și vă protejează de orice amenințări, printre care și programe de mining.

Detalii – inclusiv tehnice – despre această vulnerabilitate zero-day sunt disponibile în articolul de pe Securelist.com.