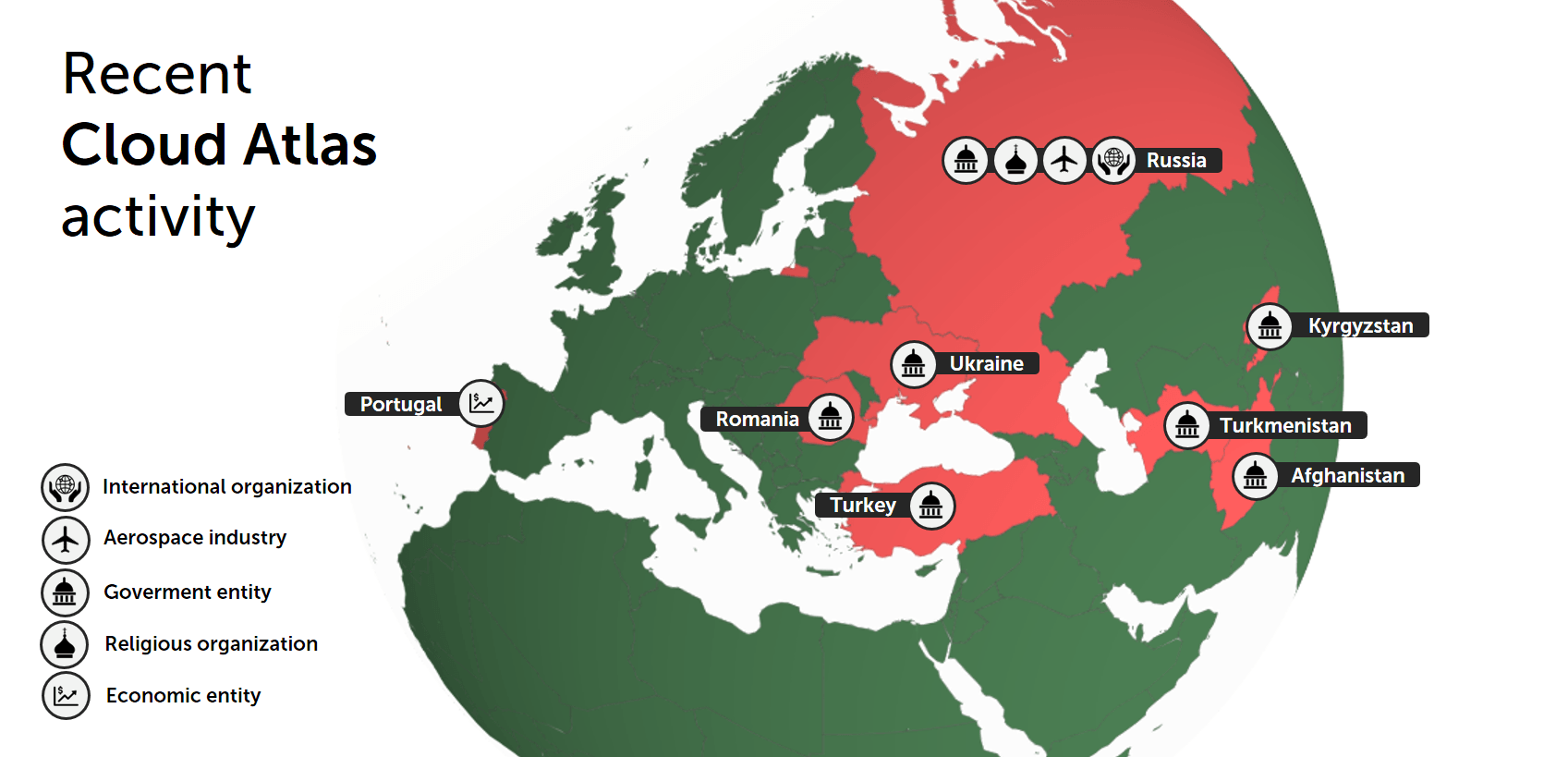

Cloud Atlas este un atacator cu un lung istoric de spionaj cibernetic ce vizează diferite industrii, agenții guvernamentale și alte entități. A fost identificat prima dată în 2014 și este activ în continuare. Recent, cercetătorii Kaspersky au constatat că grupul vizează organizații economice internaționale și aerospațiale, precum și organizații guvernamentale și religioase din țări ca Portugalia, România, Turcia, Ucraina, Rusia, Turkmenistan, Afghanistan și Kârgâzstan. După o încercare reușită de a se infiltra, Cloud Atlas reușește:

- să colecteze informații despre sistemul la care a obținut acces

- să înregistreze parole

- să extragă fișiere recente txt .pdf. xls .doc și să le trimită către un server de comandă și control.

Chiar dacă grupul nu și-a schimbat semnificativ tacticile din 2018, în valurile recente de atacuri pe care le-au descoperit cercetătorii folosesc o nouă modalitate de a infecta victimele și de a se deplasa în interiorul rețelei.

Anterior, Cloud Atlas trimitea inițial un e-mail de spear-phishing cu o anexă infectată, către o țintă. În caz de reușită, PowerShower – malware-ul din attach, folosit pentru recunoașterea inițială și pentru a descărca module suplimentare – era lansat pentru a le permite atacatorilor cibernetici să-și continue operațiunea.

Noua metodă amână lansarea PowerShower pentru o etapă ulterioară. În schimb, după infectarea inițială, o aplicație HTML este descărcată și lansată pe un dispozitiv țintă. Această aplicație va colecta apoi informațiile inițiale despre computerul atacat, va descărca și lansa VBShower – un alt modul malware. VBShower șterge apoi dovada prezenței malware-ului în sistem și se consultă cu autorii prin intermediul serverului de comandă și control pentru a decide pașii următori. În funcție de comanda primită, malware-ul va descărca și lansa fie PowerShower, fie un alt backdoor cunoscut din repertoriul Cloud Atlas.

Noua metodă este mult mai complexă decât cea anterioară, dar principalul punct de diferențiere este faptul că aplicația HTML malware și modulul VBShower sunt polimorfe – ceea ce înseamnă că, la fiecare nouă infectare, codul ambelor module va fi nou și unic. Potrivit experților Kaspersky, versiunea actualizată este folosită pentru a face malware-ul invizibil pentru soluțiile de securitate care se bazează pe indicatorii de compromitere cunoscuți.

„A devenit o bună practică în comunitatea de securitate publicarea indicatorilor de compromitere (IoC) din operațiunile malware descoperite”, a declarat Felix Aime, security researcher în echipa globală de cercetare și analiză Kaspersky. „Această practică ne permite să reacționăm destul de rapid la operațiunile internaționale de spionaj cibernetic aflate în derulare, prevenind daune ulterioare pe care le-ar putea provoca. Cu toate acestea, așa cum am estimat încă din 2016, IoC au început să fie depășiți ca instrumente de încredere pentru a detecta un atac direcționat în rețeaua unei organizații. Această situație a apărut odată cu ProjectSauron, care crea un set unic de IoC pentru fiecare dintre victimele sale și a continuat cu tendința de utilizare a instrumentelor open source în operațiunile de spionaj, în locul celor unice. Exemplele continuă acum cu recentul caz de malware polimorf. Acest lucru nu înseamnă că atacatorii devin mai greu de prins, ci că abilitățile și setul de instrumente pentru cei din defensivă trebuie să evolueze împreună cu trusa de instrumente și abilitățile celor pe care îi urmăresc.”

Kaspersky le recomandă organizațiilor să utilizeze soluții anti-atacuri direcționate, îmbunătățite cu Indicatori de Atac (IoA) care se concentrează pe tactica, tehnicile sau acțiunile autorilor atunci când se pregătesc pentru un atac. IoAs urmăresc tehnicile implementate, indiferent de instrumentele specifice utilizate. Cele mai recente versiuni ale Kaspersky Endpoint Detection and Response și Kaspersky Anti Targeted Attack includ o nouă bază de date cu IoAs, actualizați de către specialiștii Kaspersky.

The latest versions of Kaspersky EDR and Kaspersky Anti Targeted Attack offer new features that simplify the investigation process and enhance threat hunting

The latest versions of Kaspersky EDR and Kaspersky Anti Targeted Attack offer new features that simplify the investigation process and enhance threat hunting

Alte recomandări pentru organizații din partea Kaspersky:

- Pregătiți-vă personalul în legătură cu regulile elementare de protecție digitală și explicați-le cum să recunoască e-mail-uri și link-uri potențial periculoase. Luați în calcul introducerea unor training-uri de securitate cibernetică pentru angajați.

- Folosiți o soluție de securitate endpoint ce include componente anti-spam și anti-phishing, precum și o funcție de control al aplicațiilor cu un mod default deny pentru a bloca lansarea unor aplicații neautorizate.

- Pentru detecția la nivel endpoint, investigarea și remedierea incidentelor, implementați o soluție EDR (Endpoint Detection and Reponse) pentru a detecta inclusiv malware-ul necunoscut.

- Implementați o soluție de securitate corporate care detectează amenințările avansate din rețea, în stadiu incipient.

- Integrați informațiile despre amenințări în serviciile de management al incidentelor și al informațiilor de securitate, pentru a avea acces la cele mai relevante și noi date.

Puteți citi raportul complet pe Securelist.com.